فشنگ آگاہی: یہ کیسے ہوتا ہے اور اسے کیسے روکا جائے۔

مجرم ایک فشنگ اٹیک کیوں استعمال کرتے ہیں؟

کسی تنظیم میں سب سے بڑی حفاظتی کمزوری کیا ہے؟

لوگ!

جب بھی وہ کسی کمپیوٹر کو متاثر کرنا چاہتے ہیں یا اہم تک رسائی حاصل کرنا چاہتے ہیں۔ معلومات جیسے اکاؤنٹ نمبرز، پاس ورڈز، یا پن نمبر، انہیں بس پوچھنا ہے۔

فریب دہی حملے عام ہیں کیونکہ وہ ہیں:

- کرنا آسان ہے۔ - ایک 6 سال کا بچہ فشنگ حملہ کر سکتا ہے۔

- سکلیبل - وہ نیزہ بازی کے حملوں سے لے کر جو ایک شخص کو مارتے ہیں پوری تنظیم پر حملے تک ہوتے ہیں۔

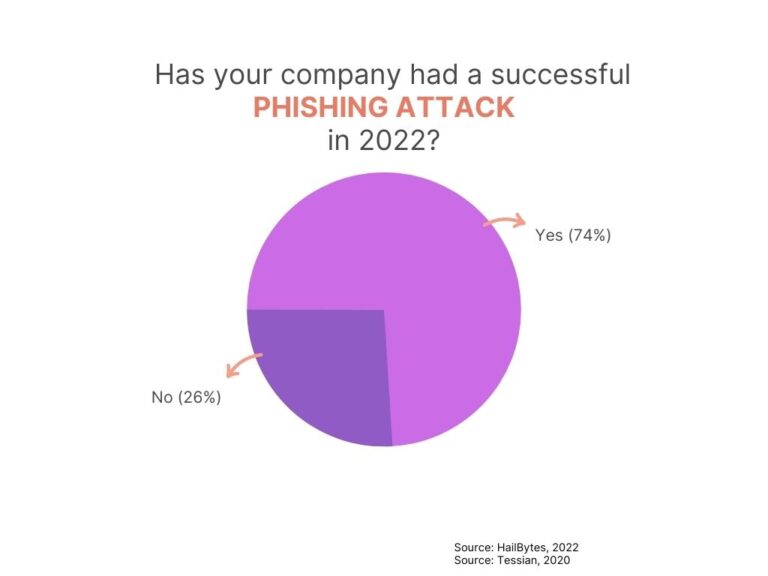

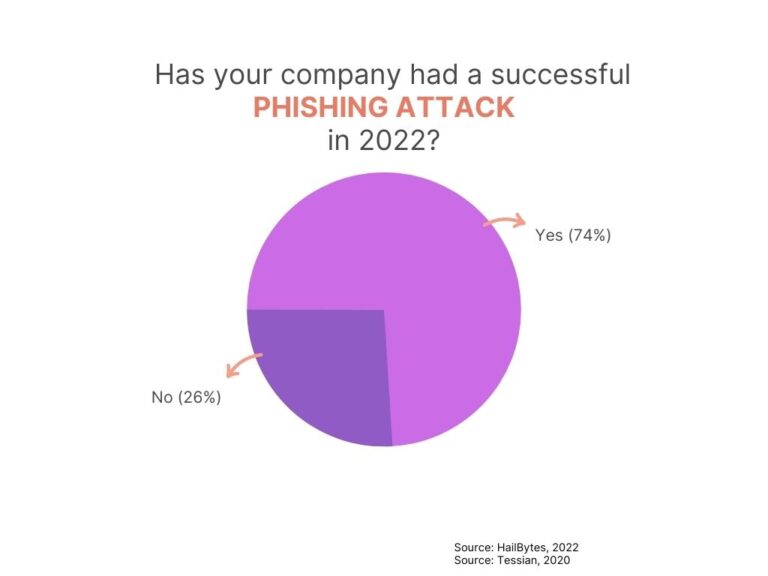

- بہت موثر - 74٪ تنظیمیں ایک کامیاب فشنگ حملے کا تجربہ کیا ہے۔

- جی میل اکاؤنٹ کی اسناد - $80

- کریڈٹ کارڈ پن - $20

- کے ساتھ اکاؤنٹس کے لیے آن لائن بینک کی اسناد کم از کم $ 100 ان میں - $40

- کے ساتھ بینک اکاؤنٹس کم از کم $ 2,000 - $120

آپ شاید سوچ رہے ہیں، "واہ، میرے اکاؤنٹس نیچے کے ڈالر کے لیے جا رہے ہیں!"

اور یہ سچ ہے۔

اکاؤنٹس کی دوسری قسمیں ہیں جو بہت زیادہ قیمت کے ٹیگ کے لئے جاتے ہیں کیونکہ ان میں رقم کی منتقلی کو گمنام رکھنا آسان ہوتا ہے۔

ایسے اکاؤنٹس جو کرپٹو رکھتے ہیں جعل سازی کرنے والوں کے لیے جیک پاٹ ہیں۔

کریپٹو اکاؤنٹس کے لیے جانے والے نرخ یہ ہیں:

- سکے بیس - $610

- Blockchain.com - $310

- بائننس - $410

فشنگ حملوں کی دیگر غیر مالی وجوہات بھی ہیں۔

فشنگ حملوں کو قومی ریاستیں دوسرے ممالک میں ہیک کرنے اور ان کے ڈیٹا کو مائن کرنے کے لیے استعمال کر سکتی ہیں۔

حملے ذاتی انتقام کے لیے ہو سکتے ہیں یا کارپوریشنوں یا سیاسی دشمنوں کی ساکھ کو تباہ کرنے کے لیے بھی ہو سکتے ہیں۔

فشنگ حملوں کی وجوہات لامتناہی ہیں…

فشنگ حملہ کیسے شروع ہوتا ہے؟

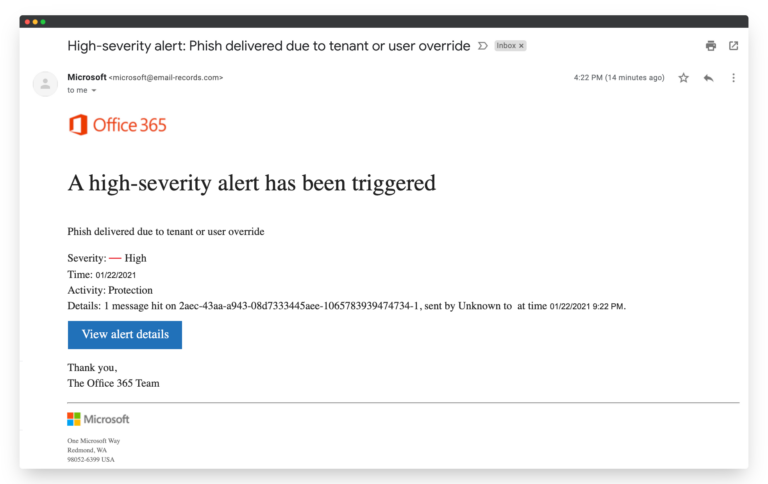

ایک فشنگ حملہ عام طور پر مجرم کے فوراً باہر آنے اور آپ کو پیغام بھیجنے سے شروع ہوتا ہے۔

وہ آپ کو ایک فون کال، ایک ای میل، ایک فوری پیغام، یا ایک SMS دے سکتے ہیں۔

وہ کسی ایسے شخص کے ہونے کا دعویٰ کر سکتے ہیں جو کسی بینک کے لیے کام کر رہا ہو، کسی دوسری کمپنی جس کے ساتھ آپ کاروبار کرتے ہیں، ایک سرکاری ایجنسی، یا یہاں تک کہ آپ کی اپنی تنظیم میں کوئی ہونے کا بہانہ کر رہے ہوں۔

ایک فشنگ ای میل آپ سے کسی لنک پر کلک کرنے یا فائل ڈاؤن لوڈ کرنے اور اس پر عمل کرنے کے لیے کہہ سکتی ہے۔

آپ کو لگتا ہے کہ یہ ایک جائز پیغام ہے، ان کے پیغام کے اندر موجود لنک پر کلک کریں، اور آپ جس تنظیم پر بھروسہ کرتے ہیں اس کی ویب سائٹ پر لاگ ان کریں۔

اس وقت فشنگ اسکینڈل مکمل ہو گیا ہے۔

آپ نے اپنی نجی معلومات حملہ آور کے حوالے کر دی ہیں۔

فشنگ اٹیک کو کیسے روکا جائے۔

فشنگ حملوں سے بچنے کی اہم حکمت عملی ملازمین کو تربیت دینا اور تنظیمی بیداری پیدا کرنا ہے۔

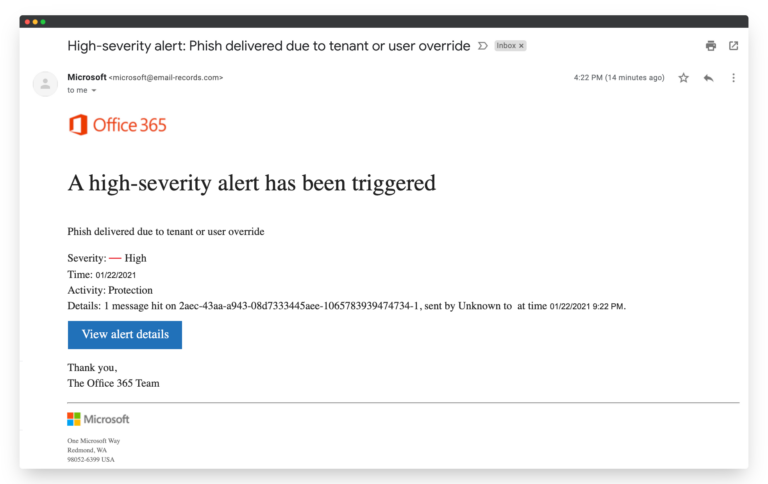

بہت سے فشنگ حملے جائز ای میلز کی طرح نظر آتے ہیں اور یہ سپیم فلٹر یا اسی طرح کے سیکورٹی فلٹرز سے گزر سکتے ہیں۔

پہلی نظر میں، معلوم لوگو لے آؤٹ وغیرہ کا استعمال کرتے ہوئے پیغام یا ویب سائٹ اصلی لگ سکتی ہے۔

خوش قسمتی سے، فشنگ حملوں کا پتہ لگانا اتنا مشکل نہیں ہے۔

سب سے پہلے جس چیز کو تلاش کرنا ہے وہ ہے بھیجنے والے کا پتہ۔

اگر بھیجنے والے کا پتہ کسی ویب سائٹ کے ڈومین پر ایک تغیر ہے جس کے آپ استعمال ہو سکتے ہیں، تو ہو سکتا ہے آپ احتیاط کے ساتھ آگے بڑھنا چاہیں اور ای میل کے باڈی میں کسی بھی چیز پر کلک نہ کریں۔

آپ ویب سائٹ کے ایڈریس کو بھی دیکھ سکتے ہیں جہاں آپ کو ری ڈائریکٹ کیا گیا ہے اگر کوئی لنکس موجود ہیں۔

محفوظ رہنے کے لیے، آپ کو براؤزر میں اس تنظیم کا پتہ ٹائپ کرنا چاہیے جس پر آپ جانا چاہتے ہیں یا براؤزر کے پسندیدہ استعمال کریں۔

ان لنکس کے بارے میں دھیان رکھیں جن پر ہوور کرنے پر ایک ایسا ڈومین ظاہر ہوتا ہے جو ای میل بھیجنے والی کمپنی جیسا نہیں ہے۔

پیغام کے مواد کو غور سے پڑھیں، اور ان تمام پیغامات کے بارے میں شکوک و شبہات کا اظہار کریں جن میں آپ کو اپنا نجی ڈیٹا جمع کرانے یا معلومات کی تصدیق کرنے، فارم پُر کرنے، یا فائلیں ڈاؤن لوڈ کرنے اور چلانے کا کہا گیا ہے۔

اس کے علاوہ، پیغام کے مواد کو آپ کو بے وقوف نہ بننے دیں۔

حملہ آور اکثر آپ کو ڈرانے کی کوشش کرتے ہیں کہ آپ کسی لنک پر کلک کریں یا آپ کا ذاتی ڈیٹا حاصل کرنے کے لیے آپ کو انعام دیں۔

وبائی یا قومی ہنگامی صورتحال کے دوران، فشنگ سکیمرز لوگوں کے خوف کا فائدہ اٹھائیں گے اور آپ کو کارروائی کرنے اور لنک پر کلک کرنے سے ڈرانے کے لیے سبجیکٹ لائن یا میسج باڈی کے مواد کا استعمال کریں گے۔

اس کے علاوہ، ای میل پیغام یا ویب سائٹ میں غلط املا یا گرامر کی غلطیوں کی جانچ کریں۔

ذہن میں رکھنے کے لئے ایک اور بات یہ ہے کہ زیادہ تر قابل اعتماد کمپنیاں عام طور پر آپ کو ویب یا میل کے ذریعے حساس ڈیٹا بھیجنے کے لیے نہیں کہیں گی۔

اس لیے آپ کو کبھی بھی مشکوک لنکس پر کلک نہیں کرنا چاہیے اور نہ ہی کسی قسم کا حساس ڈیٹا فراہم کرنا چاہیے۔

اگر مجھے ایک فشنگ ای میل موصول ہو تو میں کیا کروں؟

اگر آپ کو کوئی پیغام موصول ہوتا ہے جو کہ فشنگ حملے کی طرح ظاہر ہوتا ہے، تو آپ کے پاس تین اختیارات ہیں۔

- اسے مٹا دو.

- پیغام کے مواد کی تصدیق اس کے روایتی ذرائع ابلاغ کے ذریعے تنظیم سے رابطہ کر کے کریں۔

- آپ مزید تجزیہ کے لیے پیغام کو اپنے آئی ٹی سیکیورٹی ڈیپارٹمنٹ کو بھیج سکتے ہیں۔

آپ کی کمپنی کو پہلے سے ہی زیادہ تر مشکوک ای میلز کی اسکریننگ اور فلٹرنگ کرنی چاہیے، لیکن کوئی بھی اس کا شکار ہو سکتا ہے۔

بدقسمتی سے، فشنگ سکیمز انٹرنیٹ پر بڑھتا ہوا خطرہ ہیں اور برے لوگ آپ کے ان باکس تک پہنچنے کے لیے ہمیشہ نئے حربے تیار کر رہے ہیں۔

ذہن میں رکھیں کہ آخر میں، آپ فریب کاری کی کوششوں کے خلاف دفاع کی آخری اور اہم ترین پرت ہیں۔

فشنگ حملہ ہونے سے پہلے اسے کیسے روکا جائے۔

چونکہ فریب دہی کے حملے مؤثر ہونے کے لیے انسانی غلطی پر انحصار کرتے ہیں، اس لیے بہترین آپشن یہ ہے کہ آپ اپنے کاروبار میں لوگوں کو اس بات کی تربیت دیں کہ کس طرح چارہ لینے سے بچنا ہے۔

اس کا مطلب یہ نہیں ہے کہ آپ کو ایک بڑی میٹنگ یا سیمینار کرنا ہوگا کہ کس طرح فشنگ حملے سے بچنا ہے۔

آپ کی سیکیورٹی میں خلاء تلاش کرنے اور فشنگ کے بارے میں آپ کے انسانی ردعمل کو بہتر بنانے کے بہتر طریقے ہیں۔

2 اقدامات جو آپ فشنگ اسکینڈل کو روکنے کے لیے اٹھا سکتے ہیں۔

A فشنگ سمیلیٹر ایک ایسا سافٹ ویئر ہے جو آپ کو اپنی تنظیم کے تمام اراکین پر فشنگ حملے کی نقل کرنے کی اجازت دیتا ہے۔

فشنگ سمیلیٹر عام طور پر ٹیمپلیٹس کے ساتھ آتے ہیں تاکہ ای میل کو ایک قابل اعتماد وینڈر کے طور پر چھپانے یا اندرونی ای میل فارمیٹس کی نقل کرنے میں مدد ملے۔

فشنگ سمیلیٹر صرف ای میل ہی نہیں بناتے ہیں، بلکہ وہ جعلی ویب سائٹ قائم کرنے میں مدد کرتے ہیں کہ اگر وصول کنندگان ٹیسٹ پاس نہیں کرتے ہیں تو وہ اپنی اسناد داخل کریں گے۔

کسی جال میں پڑنے پر انہیں ڈانٹنے کے بجائے، صورتحال کو سنبھالنے کا بہترین طریقہ یہ ہے کہ مستقبل میں فشنگ ای میلز کا اندازہ لگانے کے بارے میں معلومات فراہم کی جائیں۔

اگر کوئی فریب دہی کے ٹیسٹ میں ناکام ہو جاتا ہے، تو بہتر ہے کہ اسے صرف فشنگ ای میلز کو تلاش کرنے کے بارے میں تجاویز کی فہرست بھیجیں۔

یہاں تک کہ آپ اس مضمون کو اپنے ملازمین کے لیے بطور حوالہ استعمال کر سکتے ہیں۔

ایک اچھا فشنگ سمیلیٹر استعمال کرنے کا ایک اور بڑا فائدہ یہ ہے کہ آپ اپنی تنظیم میں انسانی خطرے کی پیمائش کر سکتے ہیں، جس کی پیش گوئی کرنا اکثر مشکل ہوتا ہے۔

ملازمین کو تخفیف کی محفوظ سطح تک تربیت دینے میں ڈیڑھ سال تک کا وقت لگ سکتا ہے۔

اپنی ضروریات کے لیے صحیح فشنگ سمولیشن انفراسٹرکچر کا انتخاب کرنا ضروری ہے۔

اگر آپ ایک کاروبار میں فشنگ سمولیشنز کر رہے ہیں، تو آپ کا کام آسان ہو جائے گا۔

اگر آپ MSP یا MSSP ہیں، تو آپ کو متعدد کاروباروں اور مقامات پر فشنگ ٹیسٹ چلانے کی ضرورت پڑ سکتی ہے۔

ایک سے زیادہ مہم چلانے والے صارفین کے لیے کلاؤڈ بیسڈ حل کا انتخاب بہترین آپشن ہوگا۔

Hailbytes میں، ہم نے ترتیب دے دی ہے۔ گو فشکے طور پر سب سے زیادہ مقبول اوپن سورس فشنگ فریم ورکس میں سے ایک AWS پر استعمال میں آسان مثال.

بہت سے فشنگ سمیلیٹر روایتی ساس ماڈل میں آتے ہیں اور ان کے ساتھ سخت معاہدے ہوتے ہیں، لیکن AWS پر GoPhish ایک کلاؤڈ پر مبنی سروس ہے جہاں آپ 1 یا 2 سال کے معاہدے کے بجائے میٹرڈ ریٹ پر ادائیگی کرتے ہیں۔

مرحلہ 2۔ سیکورٹی سے آگاہی کی تربیت

ملازمین کو دینے کا ایک اہم فائدہ سیکورٹی بیداری تربیت انہیں شناخت کی چوری، بینک کی چوری، اور چوری شدہ کاروباری اسناد سے بچا رہی ہے۔

ملازمین کی فشنگ کی کوششوں کی نشاندہی کرنے کی صلاحیت کو بہتر بنانے کے لیے سیکیورٹی سے متعلق آگاہی کی تربیت ضروری ہے۔

کورسز عملے کو فشنگ کی کوششوں کا پتہ لگانے میں مدد کر سکتے ہیں، لیکن چھوٹے کاروباروں پر صرف چند توجہ مرکوز کرتے ہیں۔

ایک چھوٹے کاروبار کے مالک کے طور پر آپ کے لیے سیکیورٹی سے متعلق آگاہی کے بارے میں کچھ Youtube ویڈیوز بھیج کر کورس کے اخراجات کو کم کرنا آپ کے لیے پرکشش ہو سکتا ہے…

لیکن عملہ شاذ و نادر ہی یاد ہے اس قسم کی تربیت کچھ دنوں سے زیادہ۔

Hailbytes کے پاس ایک کورس ہے جس میں فوری ویڈیوز اور کوئزز کا مجموعہ ہوتا ہے تاکہ آپ اپنے ملازمین کی پیشرفت کو ٹریک کر سکیں، یہ ثابت کر سکیں کہ حفاظتی اقدامات اپنی جگہ پر ہیں، اور آپ کے فشنگ سکینڈل میں مبتلا ہونے کے امکانات کو بڑے پیمانے پر کم کر سکتے ہیں۔

آپ Udemy پر ہمارا کورس یہاں دیکھ سکتے ہیں یا نیچے کورس پر کلک کر سکتے ہیں:

اگر آپ اپنے ملازمین کو تربیت دینے کے لیے فری فشنگ سمولیشن چلانے میں دلچسپی رکھتے ہیں، تو AWS پر جائیں اور GoPhish کو چیک کریں!

شروع کرنا آسان ہے اور اگر آپ کو سیٹ اپ کرنے میں مدد کی ضرورت ہو تو آپ ہمیشہ ہم سے رابطہ کر سکتے ہیں۔